Capacités Opérationnelles

De la logique haut niveau à l'analyse des transistors.

Sécurité Offensive & R&D 0day

Développement d'outils offensifs sur mesure et d'exploits fonctionnels pour les agences autorisées. Recherche de vulnérabilités 0day. Tests d'intrusion standards et audit de code source (C/C++/.Net, PHP, Java, Javascript/Typescript, Python, ...) avec une profondeur de niveau chercheur.

- Développement d'Exploits

- Audit de Code Source

- Audit Réseau

- Red Teaming

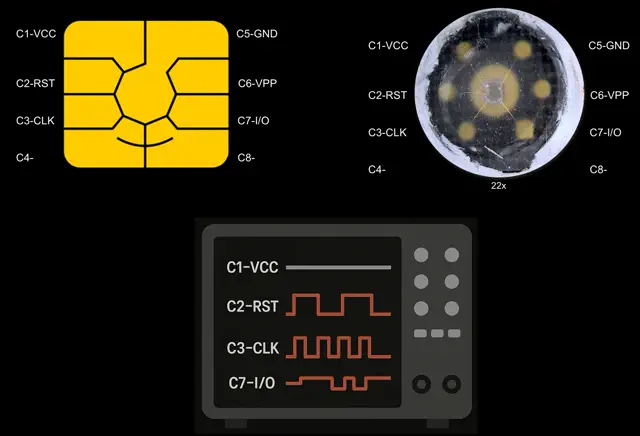

Embarqué & Matériel

Tests de sécurité pour IoT, routeurs et appareils. Analyse bas niveau incluant l'extraction mémoire (chip-off), le glitching (CPU/Alimentation) pour contourner les protections matérielles, l'extraction et la rétro-ingénierie de firmware, et des analyses de canaux auxiliaires (SPA/DPA).

- Extraction de Firmware

- Dump Chip-off

- Glitching

- Canaux Auxiliaires (SPA/DPA)

Radio Fréquence (RF)

Analyse de protocoles inconnus et cassage d'algorithmes cryptographiques. Tests de résilience contre les attaques par brouillage. Rétro-ingénierie de stacks radio pour identifier des failles et vecteurs exploitables.

- Rétro-ingénierie Protocolaire

- Analyse de Signaux

- Résilience au Brouillage

- Attaques Crypto

Ingénierie Défensive & Forensics

Récupération après sinistre et analyse forensique pour tracer les vecteurs d'attaque, supprimer les backdoors et tenter de récupérer des données après ransomware. Architecture réseau sécurisée, configuration WAF et planification pare-feu pour une résilience maximale.

- Réponse aux Incidents

- Récupération Ransomware

- Forensics

- Architecture Sécurisée